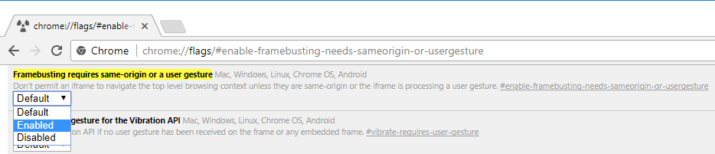

| Existe una gran cantidad de páginas web que redirigen a los usuarios a páginas web no deseadas y que son difíciles de detectar por el navegador. La función que bloqueará todo este contenido abusivo estará disponible para todos los usuarios, e irá introduciéndose de manera paulatina en Chrome 64 y Chrome 65. Sin embargo, puedes probarla ya mismo en Chrome si activas una opción en los ajustes.  Para ello, tienes que abrir este enlace chrome://flags/#enable-framebusting-needs-sameorigin-or-usergesture en el navegador. Una vez ahí, en Framebusting requires same-origin or a user gesture, cambiamos el estado de “Default” a “Enabled”. Reiniciamos Chrome, y ya tendremos activada la protección contra las redirecciones inesperadas. |

Seguridad Informática

Ya puedes activar el bloqueador en Chrome

Descargar películas y series en alta calidad, en poco tiempo y con poco espacio.

| Existen webs de enlaces que permiten descargar directamente los vídeos que se ven en streaming. En este tipo de webs ya vimos como se podía descargar fácilmente su contenido. En el siguiente tutorial http://bit.ly/2kzDBuH puedes ver como se hace. Actualmente alguna de estas webs no permiten directamente descargar buscando en el apartado "ver código fuente de la página", pero si en el apartado "inspeccionar" (En "btn derecho" en Chrome). El truco sigue siendo el mismo, buscar ".mp4" (U otro formato similar, como ".avi" por ejemplo) y copiar el enlace en la barra superior del navegador. De esta forma accederéis directamente al vídeo y podréis descargar películas de una forma sencilla y rápida. Para conocer los pasos a seguir, puedes ver este tutorial. |

Fallos de seguridad más famosos hasta la fecha.

Ningún sistema operativo se libra de sufrir de tanto en tanto un fallo de seguridad, que no tiene por qué ser catastrófico, pero que en ocasiones sí que genera algún problema importante.Windows XP y los virus SASSER y BLASTER

El hoy añorado por muchos Windows XP tuvo dos problemas de seguridad muy importantes, que fueron aprovechados por los virus Sasser y Blaster para infectar millones de equipos.

Se aprovechaban del desbordamiento de búfer en RPC DCOM y que se propagaba a través de TCP, lo que hizo que en pocos días su expansión creciera de forma exponencial por todo el mundo.

El efecto fue tal que instalar un ordenador con Windows XP sin actualizar hacía que a los pocos minutos se encontrara infectado. Afortunadamente, salieron rápidamente “las vacunas” y Microsoft publicó al poco tiempo el parche necesario que solucionaba este problema. VERISIGN

Verisign es una de las compañías con más prestigio del mundo a la hora de emitir certificados SSL. Es decir, se encarga de certificar que la página que estamos visitando es auténtica y no una falsificación. En 2010 sufrió un ataque del que no informaron hasta 2011.

El problema fue que no se facilitó ninguna información o la mínima indispensable, sin llegar a saber hasta qué punto se vieron comprometidos los sistemas de la empresa. Los piratas informáticos obtuvieron acceso a los sistemas e información privilegiada, por lo que los certificados de Verisign resultaron comprometidos.

LASTPASS

Algo parecido ha ocurrido en 2015 con LastPass. Es un gestor de contraseñas que sirve para guardar las pass de los sitios webs donde nos identifiquemos. Los atacantes tuvieron acceso a todos los sistemas de LastPass exponiendo las contraseñas maestras de los usuarios.

Para mejorar la seguridad, al poco tiempo, pusieron en marcha un sistema de verificación en dos pasos.

El fallo de DNS que afecta a todo internet

El investigador y experto en seguridad Dan Kaminsky detectó un fallo en los DNS que podía comprometer la seguridad de Internet en 2008. Recientemente ha descubierto otro problema que permite engañar a los navegadores web a través de la respuesta de nombres DNS excesivamente largos por parte de los servidores, provocando un desbordamiento del búfer.

STUXNET

Puede considerarse a Stuxnet como la primera arma informática. Fue creada por los gobiernos de Estados Unidos e Israel para atacar el programa de enriquecimiento nuclear de Irán.

Para su propagación, introdujeron el virus en multitud de memorias USB que repartieron por la zona cercana a la central con la esperanza de que alguien, en algún momento, la conectara dentro del sistema. Y como no... siempre hay alguien que conecta una memoria USB. Stuxnet estaba programado para provocar un mal funcionamiento del sistema, no aparecían mensajes ni se reiniciaba el sistema, simplemente los resultados del enriquecimiento de Uranio no eran los esperados. Esto provocó un retraso de más de dos años en el programa nuclear iraní. ASHLEY MADISON

Una red social pensada para buscar nuevas parejas para ser infiel a la actual. Un fallo de seguridad permitió a un pirata informático hacerse con la base de datos de todos los usuarios.

RANSOMWARE

Uno de los últimos problemas que hemos tenido han sido los ataques de Ransomware. En este caso, se aprovechan del desconocimiento o confianza de los usuarios para abrir un correo electrónico y ejecutar un programa que viene disfrazado de notificación de correo, aviso del banco, etc. Es lo que se llama ingeniería social, que busca ganarse la confianza de la persona que está al otro lado del teclado para que ejecute un programa.

A partir de aquí, se cifran los archivos del disco duro del equipo, así como de las unidades de red que tenga conectadas. De esta forma, si queremos recuperar los archivos, sólo podemos tirar de copia de seguridad o pagar el rescate.

|

Cosas a tener en cuenta antes de publicar algo en internet

| 1. Ser precavidos a la hora de publicar fotografías. Es recomendable ser cuidadosos con las fotografías que se comparten en las redes sociales. Una simple imagen puede brindar información adicional como el nombre de la escuela a la que asiste un niño, el lugar donde se realizan actividades extracurriculares o cualquier otro dato que pueda ser utilizado por los ciberdelincuentes para obtener información acerca de una víctima. 2. No compartir la ubicación o los planes de viaje. Las redes sociales a menudo geolocalizan a los usuarios, pero ¿es necesario que se sepa la ubicación en tiempo real, o el lugar de vacaciones y que la casa quedará vacía durante los próximas días? Por esto, se aconseja desactivar esta función y eliminar el historial de ubicación almacenado. 3. Evitar difundir la información de los tickets de avión. Al brindar este tipo de información se corre el riesgo de que alguien con intenciones maliciosas, pueda desde cambiar los asientos hasta cancelar o modificar la reserva de un vuelo. 4. Proteger los datos personales. La libreta de conducir o el documento de identidad contienen información que permite identificar a un usuario y caracterizarlo como individuo. Si esto es compartido en las redes sociales, los cibercriminales podrían buscar lucrar con ello y vender las bases de datos para enviar spam o enviar campañas maliciosas. Es importante resguardar la identidad online. 5. No compartir los datos de la tarjeta de crédito en línea. Nunca se debe enviar este tipo de información confidencial ya se podría utilizar para realizar cargos a nombre de la víctima. |

Enésima vulnerabilidad en Intel Management Engine

Este sistema permite, por ejemplo, que un técnico informático acceda de manera remota a los ordenadores o servidores para poder repararlos a distancia.

Esto también permite a un hacker realizar esa gestión remota sin permiso del usuario.

Se recomienda actualizar el software de la placa base desde la web de su fabricante, donde están los drivers.

Para comprobar si tu ordenador está afectado, Intel ha lanzado una herramienta de detección. Una vez la descarguéis, id a la ruta SA00086_Windows\DiscoveryTool.GUI, y ejecutad Intel-SA-00086-GUI.exe.

Evita ataques con Word o Excell

Esta vulnerabilidad permite los atacantes nos cuelen sus amenazas o podamos ser infectados al indicar que aceptamos los enlaces a otros archivos y actualizar el documento con los archivos vinculados. Afecta a las principales herramientas de Microsoft OFfice como Word, Excel, OneNote, WordMail, etc. Para evitar este problema, debes desactivar el intercambio dinámico de datos (DDE) de Office.

Office 2016

- Archivo > Opciones > Avanzadas

- Dentro de la sección General

- Desmarcar la opción: Actualizar vínculos automáticos al abrir en Word.

- Macar la opción: Omitir otras aplicaciones que usen Intercambio dinámico de datos (DDE) en Excel.

Github

Archivo de registro que deshabilita DDE para evitar que se actualicen los enlaces a otros archivos en documentos de Office.

En esta web podrás encontrar el enlace: ghacks.

También puedes descargarlo aquí: GitHub.

Otra opción es seguir los pasos que realiza el archivo y realizar el proceso de forma manual.

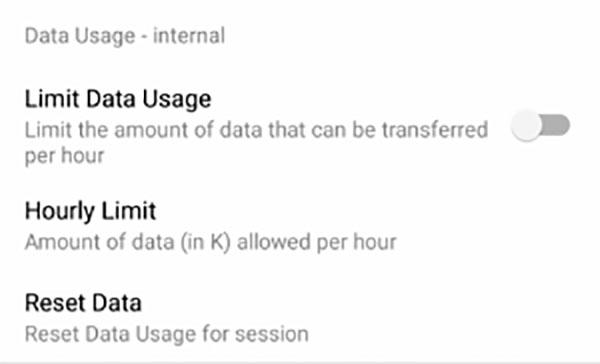

Menú oculto de Facebook

El menú posiblemente más útil de la aplicación, está oculto. Te deja limitar el consumo de datos de la aplicación, o sencillamente controlar las horas que pasamos delante del móvil utilizando la red social.

Este menú sólo es accesible con permisos root, para que la aplicación te permita realizar muchas de las opciones de las que dispone y solo está disponible para Android.

Una vez abierta la aplicación tendremos que introducir el comando ‘su’ para conceder los permisos de superusuario. Y una vez hecho esto, sólo nos quedará introducir el siguiente comando, que servirá para activar el menú oculto de Facebook. A partir de entonces, ya podremos hacer lo restante desde la app Facebook.

am start -n “com.facebook.katana/com.facebook.katana.internsettingsactivity.InternSettingsActivity”

Ahora podremos acceder a la aplicación Facebook, y encontrar las funciones ocultas –que no son pocas-.

Suscribirse a:

Entradas (Atom)